به گزارش گرداب، حملهی جعل ایمیل (email spoofing) یعنی ساختن ایمیلهایی جعلی که به نظر واقعی میآیند. در این مقاله ایمیلهای جعلیای بررسی شدهاند که در قسمت سربرگ آنها (بخش From) تغییراتی ایجاد شدهاست و با استفاده از آن میتوان اطلاعاتی دربارهی نام و آدرس فرستنده به دست آورد.

پروتکل سادهی انتقال ایمیل (SMTP) که پروتکل اصلی در شبکههای TCP/IP است، هیچ محافظتی در برابر حملهی جعل ایجاد نمیکند و به همین خاطر جعل آدرس فرستنده چندان سخت نیست. در واقع تمام چیزی که یک مهاجم نیاز دارد، ابزاری است که با آن انتخاب میکند تا ایمیل با نام چه کسی فرستاده شود. ابزارهای مشابه زیادی را میتوان به صورت آنلاین پیدا کرد.

از حملهی جعل ایمیل برای کلاهبرداری و حمله به سازمانها استفاده میشود. مجرمان سایبری با استفاده از این روش قربانیان را متقاعد میکنند که این ایمیل از طرف شخصی معتبر و آشنا فرستاده شده است و از آنها میخواهند تا کار خاصی مانند کلیک کردن روی لینک مربوط به فیشینگ، انتقال پول، دانلود یک فایل مشکوک و موارد دیگر را انجام دهند. برای این که ایمیل معتبر به نظر برسد، مجرمان ممکن است سبک ایمیل فرستادن شخص خاصی را کپی کنند، بیشتر روی ضرورت و فوریت کاری که باید انجام شود تاکید کنند و از دیگر تکنیکهای مهندسی اجتماعی استفاده کنند.

در برخی موارد، ایمیلهای جعلی یک مرحله از یک حملهی چندمرحلهای هستند. حتی اگر قربانیان در مرحلهی اول هم اشتباهی انجام ندهند، مشکلی در حمله ایجاد نمیشود.

جعل دامنه

سادهترین شکل این روش، جعل دامنه است که در آن دامنهی جعل شدهی یک سازمان را در بخش اطلاعات فرستنده قرار میدهند تا قربانی نتواند ایمیل جعلی را از ایمیل واقعی تشخیص دهد.

برای مقابله با حملهی جعل، چندین روش احراز هویت مانند چارچوب اعمال سیاست برای فرستنده (SPF)، نامهی شناساییشدهی دامنهی کلید (DKIM) و تصدیق هویت، گزارش و مطابقت پیام بر اساس دامنه (DMARC) ایجاد شدهاند که باعث تقویت یکدیگر میشوند. با استفاده از ابزارهای مختلف، این مکانیزمها بررسی میکنند که آیا ایمیل از آدرس معتبری ارسال شده است یا خیر.

- چارچوب اعمال سیاست برای فرستنده (Sender Policy Framework) به صاحب دامنه کمک میکند تا آیپیهایی را که میتوانند از این دامنه پیام ارسال کنند، محدود کند و به سرور ایمیل اجازه میدهد تا آیپی فرستنده را بررسی کند و ببیند که آیا صاحب دامنه آن را محدود کرده است یا خیر. با این حال، چارچوب اعمال سیاست برای فرستنده سربرگ From»» را بررسی نمیکند و فقط دامنهی فرستنده را که در پروتکل سادهی انتقال وجود دارد مشخص میکند که بدون اطلاع به گیرنده از آن برای انتقال اطلاعات در مورد مسیر ایمیل بین سرویس گیرنده و سرور استفاده میشود.

- نامهی شناساییشدهی دامنهی کلید (DKIM) صحت هویت فرستنده را با استفاده از امضای دیجیتالی که بر اساس کلید خصوصی در سرور فرستنده ایجاد شده است، بررسی میکند. کلید عمومی برای تأیید اعتبار امضا در سرور دیاناس قرار دارد که فرستنده از آن برای فرستادن ایمیل استفاده کرده است. اگر پیام از دامنهی دیگری ارسال شده باشد، امضا نامعتبر است. با این حال، این فناوری یک نقطهی ضعف هم دارد؛ مجرم میتواند یک ایمیل جعلی بدون امضای نامهی شناساییشدهی دامنهی کلید ارسال کند. در این صورت، تأیید اعتبار پیام غیرممکن خواهد بود.

- از تصدیق هویت، گزارش و مطابقت پیام بر اساس دامنه (DMARC) برای بررسی دامنه در سربرگ From»» استفاده میشود. با وجود این روش، پیام با دامنهی جعلی احراز هویت نمیشود. با این حال، اگر سیاستهای این روش احراز هویت سختگیرانه تنظیم شوند، این پروتکل میتواند ایمیلهای معتبر و محدود نشده را نیز مسدود کند.

در مجموع میتوان نتیجه گرفت که با اجرای گستردهی فناوریهای توصیف شده، کار مهاجمان سختتر میشود؛ یا دست کم باید امیدوار باشند شرکتی که دامنهی آن را جعل کردهاند، ابزارهای احراز هویت را به درستی پیکربندی نکرده باشد (که متاسفانه معمولا اینطور نیست) و یا مهاجمان باید از روشهای جعل سربرگ From»» استفاده کنند تا روشهای احراز هویت را دور بزنند.

جعل نامی که نمایش داده میشود (Display Name)

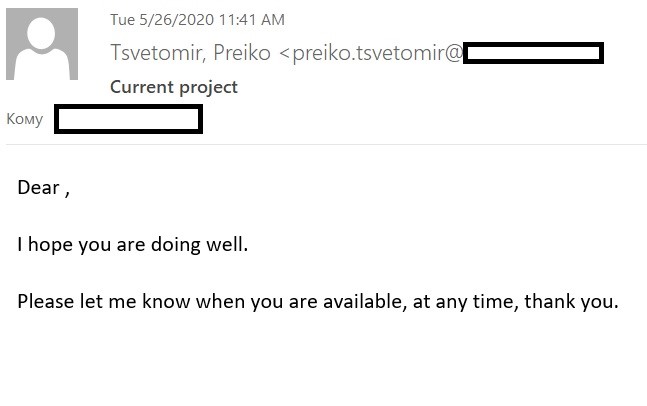

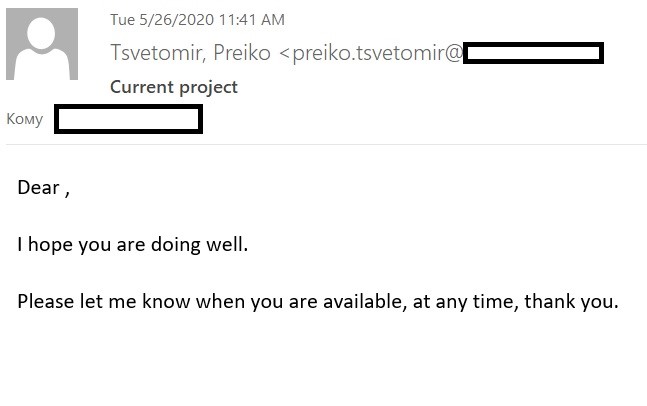

نامی که نمایش داده میشود، نام فرستنده است که در سربرگ و در بخش From»» قبل از آدرس ایمیل، نشان داده میشود. در ایمیلهای سازمانی، معمولا نام واقعی فرد یا بخش مربوطه نوشته میشود.

برای این که وقت گیرنده هدر نرود، بیشتر آنها آدرس ایمیل فرستنده را پنهان میکنند تا فقط نام نمایش داده شود. این کار به مجرمان سایبری کمک میکند تا نام را جایگزین کنند اما آدرس واقعی خود را در سربرگ در بخش «From» قرار دهند. و این آدرس اغلب توسط امضای نامهی شناساییشدهی دامنهی کلید و چارچوب اعمال سیاست برای فرستنده محافظت میشود، یعنی این مکانیزمهای احراز هویت، این ایمیل را معتبر و قانونی تشخیص میدهند.

جعل شبح (Ghost Spoofing)

رایجترین شکل جعل، جعل شبح است. در این روش، نام، شرکت و آدرس ایمیل جعلی مهاجم معتبر شناخته میشود.

در حالی که در واقعیت، پیام از آدرسی کاملا متفاوت ارسال میشود.

جعل اکتیو دایرکتوری (Active Directory)

اکتیو دایرکتوری نوع دیگری از جعل نام است اما برخلاف جعل شبح، آدرس جعل شده را به عنوان بخشی از نام نشان نمیدهد. علاوه بر این، آدرسی که مجرمان با استفاده از آن پیام ارسال میکنند دارای نام شخصی است که از او تقلید میکنند.

این روش به نظر سادهتر از جعل شبح است؛ اما برخی از کلاهبرداران استفاده از آن را به چند دلیل ترجیح میدهند. نخست این که اگر سرویس گیرنده تمام محتوای موجود در سربرگ «From» را به طور کامل نشان دهد، آدرسی که پیام از آن دو بار ارسال شده است، مشکوکتر از آدرسی خواهد بود که در دامنهی عمومی وجود دارد. دومین دلیل این است که جعل شبح را میتوان توسط فیلترهای اسپم مسدود کرد و به راحتی میتوان آن را به بخش اسپم ایمیل منتقل کرد که در آنجا نام فرستنده و آدرس ایمیل با هم نشان داده میشوند. به طور کلی مسدود کردن همهی ایمیلهایی که با اسمهای مشابه به همکاران و پیمانکاران ارسال میشوند، امکانپذیر نیست.

جعل دامنههای مشابه

حملات پیچیدهتر، از دامنههای خاص ثبت شده که مشابه دامنهی سازمان مورد نظر است استفاده میکنند. پیدا کردن و خریدن یک دامنهی خاص، راهاندازی ایمیل، ایجاد امضای نامهی شناساییشدهی دامنهی کلید/چارچوب اعمال سیاست برای فرستنده و احراز هویت از تصدیق هویت، گزارش و مطابقت پیام بر اساس دامنه برای آن زمانبر است و دشوارتر از ایجاد یک تغییر ساده در سربرگ «From» است، اما تشخیص جعلی بودن ایمیل هم پیچیدهتر میشود.

تشابه اولیه

دامنهی مشابه، نام دامنهای است که شبیه به نام دامنهی سازمان جعل شده است اما چند تغییر کوچک در آن دیده میشود. برای مثال، ایمیل زیر از دامنهی deutschepots.de ارسال شده است که شبیه به دامنهی شرکت پست الکترونیکی آلمان (deutschepost.de) است. اگر وارد لینک چنین ایمیلی شوید و بخواهید هزینهی تحویل بسته را پرداخت کنید، نه تنها سه یورو ضرر میکنید بلکه اطلاعات کارت اعتباری خود را نیز در اختیار کلاهبرداران قرار میدهید.

اگر به قدر کافی هوشیار باشید میتوانید نام دامنههایی را که اشتباه تلفظ و تایپ شدهاند، تشخیص دهید. البته در موارد دیگر، دقت کردن کافی نخواهد بود.

جعل یونیکد (Unicode)

در جعل یونیکد، یک کاراکتر اسکی (ASCII) در نام دامنه با یک کاراکتر از مجموعهی یونیکد مشابه جایگزین میشود. آشنایی با این تکنیک نیازمند آشنایی با نحوهی رمزگذاری دامنههایی است که از حروف غیرلاتین استفاده میکنند. برای استفاده از آنها، پانیکد (Punycode) ایجاد شد؛ پانیکد روشی است که کاراکترهای یونیکد را به رمزگذاریهای سازگار با اسکی تبدیل میکند و متشکل از حروف الفبای لاتین، خط فاصله و اعداد 0 تا 9 است. بسیاری از مرورگرها و سرویسهای ایمیل، نسخهی یونیکد شدهی نام دامنه را نشان میدهند. برای مثال، دامنهی روسی زیر را در نظر بگیرید:

касперский.рф

که تبدیل شده است به:

xn--80akjebc7ajgd.xn--p1ai

با این حال به احتمال زیاد در مرورگر، касперский.рф را خواهید دید. از آنجایی که از این تکنیک برای رمزگذاری جزئی استفاده میشود (کاراکترهای جدا رمزگذاری میشوند نه کل رشته)، دامنه میتواند شامل هر دو کاراکتر اسکی و یونیکد باشد که مجرمان سایبری بسیار از آن استفاده میکنند.

در تصویر بالا پیامی را میبینیم که ظاهرا از دامنهی apple.com فرستاده شده است. به نظر واقعی و اصل میآید و احراز هویت هم شده است. طراحی ایمیل عادی نیست اما برای کاربری که به ندرت پیامهایی دربارهی مسدود کردن دریافت میکند، به قدر کافی با اصل آن شباهت دارد. اگر کاربر ناآگاهانه روی لینک کلیک کند، به یک سایت جعلی منتقل میشود که از او میخواهد تا جزئیات مربوط به حساب خود را وارد کند.

با نگاهی به عناوین پیام (که برای اکثر سرویس گیرندگان در رایانههای شخصی و نسخههای وب مربوط به سرویسهای ایمیل میتوان انجام داد) متوجه تغییراتی میشویم:

واقعیت این است که دامنهی apple.com که در بالا دیدیم، در پانیکد به شکل متفاوتی دیده میشود چون سه کاراکتر اول در واقع حروف سیریلیک، a و p هستند. اما سرویس گیرندهای که این ایمیل را باز کرده است، برای راحتی کار کاربر، پانیکد را به یونیکد تبدیل کرده است و پیام به شکل apple.com نمایش داده میشود.

دانستن این نکته هم مهم است که بعضی از سرویسهای گیرندهی پیام، به کاربر دربارهی کاراکترهای غیراستاندارد به کار رفته در نام دامنه هشدار میدهند یا حتی شکل پانیکد را در سربرگ «From» نشان میدهند. اما این دست روشهای امنیتی جهانی نیستند و این موضوع به نفع کلاهبرداران تمام شده است.

نتیجهگیری

روشهای مختلفی برای متقاعد کردن گیرندگان ایمیل وجود دارد تا ایشان را معتقد کند که ایمیل از طرف شخصی معتبر ارسال شده است. بعضی از آنها ساده و ابتدایی به نظر میرسند اما مجرمان سایبری با استفاده از آنها، به راحتی ابزارهای احراز هویتی را دور میزنند. از حملات جعل برای انجام انواع حملات، از فیشینگ استاندارد گرفته تا دستکاری ایمیل سازمانی (BEC) پیشرفته، استفاده میشود.

آنها هم به نوبهی خود میتوانند یک مرحله از یک حملهی چندمرحلهای و پیچیدهتر باشند. بر این اساس، خسارت ناشی از حملهی جعل، حتی اگر فقط به یک حمله محدود باشد، میتواند شامل سرقت اطلاعات هویتی، اختلال در تجارت، از بین رفتن اعتبار و ضررهای چند میلیون دلاری باشد.

همچنین انواع مختلفی از روشهای امنیتی و محافظتی در برابر حملهی جعل وجود دارد؛ از دقت و هوشیاری ساده (که چندان قابل اعتماد نیستند) گرفته تا ابزارهای خاص در راهحلهای تجاری. راهحلهای کسپرسکی که برای سرورهای ایمیل درمایکروسافت اکسچنج، لینوکس و فضاهای مجازی اجرا میشوند، از چنین نمونههایی استفاده میکنند.