«پایگاه رسانهای گرداب جهت آگاهی و افزایش دانش مخاطبان خود به ترجمه و انتشار مطالبی در حوزههای مختلف فناوری اقدام میکند. انتشار مطالب به معنای تایید محتوای آن نیست».

به گزارش گرداب، در سال ۲۰۲۲، شرکت امنیتی کسپرسکی ۱۶۶۱۷۴۳ بدافزار یا نصبکننده ناخواسته و خودکار نرمافزار برای تلفنهای همراه شناسایی کرد. اگرچه رایجترین روش توزیع چنین نصبکنندههایی از طریق وبسایتهای شخص ثالث و فروشگاههای برنامه مشکوک است، طراحان آنها هر از چند گاهی موفق میشوند آنها را در فروشگاههای رسمی مانند گوگل پلی آپلود کنند. نظارت در پلتفرمهایی مانند گوگل پلی شدید است و اپلیکیشنها قبل از منتشر شدن به دقت بررسی میشوند. با این حال، سازندگان نرمافزارهای مخرب و ناخواسته از انواع ترفندها برای دور زدن عوامل نظارتی و امنیتی پلتفرم استفاده میکنند.

برای مثال، آنها شاید یک اپلیکیشن کاربردی و مفید را آپلود کنند و بعداً با کدهای مخرب یا مشکوک بهروزرسانی انجام دهند تا هم بر کاربران جدید و هم کاربرانی که قبلاً اپلیکیشن را نصب کردهاند تأثیر بگذارد. اپلیکیشنهای مخرب به محض شناسایی شدن در گوگل پلی حذف میشوند، اما گاهی اوقات این عمل بعد از چندین بار دانلود شدن انجام میشود.

بعد از شکایت کاربران و شناسایی شدن اپلیکیشنهای مخرب و ناخواسته متعدد در گوگل پلی، ما تصمیم گرفتیم تا نگاهی به میزان عرضه و تقاضای چنین بدافزارهایی در دارک وب بیندازیم. تجزیه و تحلیل منبع تهدیدات بسیار مهم است، چون مجرمان سایبری اکثراً به صورت گروهی کار خرید و فروش حسابهای گوگل پلی، بدافزار، سرویسهای تبلیغاتی و فعالیتهای این چنینی را انجام میدهند. آنها یک دنیای زیرزمینی با قوانین، قیمتها و مؤسسات معتبر کاملاً متفاوت و مخصوص برای خود تشکیل دادهاند که در این مقاله به آن اشاره میکنیم.

متودولوژی

هوش تشخیص ردپای دیجیتال کسپرسکی امکان نظارت محتاطانه بر سایتهای پیست بین و انجمنهای آنلاین زیر زمینی را جهت شناسایی حسابهای در معرض خطر و افشای اطلاعات فراهم میسازد. ما به این وسیله توانستیم نمونههایی از پیشنهادات فروش ابزارهای تهدید گوگل پلی را به دستآوریم. پیشنهادات ارائه شده در این مقاله مربوط به سالهای ۲۰۱۹ تا ۲۰۲۳ میشوند و متعلق به ۹ انجمن محبوب در زمینه خرید و فروش کالاها و خدمات مرتبط با بدافزارها و نرمافزارهای ناخواسته هستند.

مهمترین یافتهها

• هزینه لودری (loader) که بتواند یک اپلیکیشن مخرب یا ناخواسته را به گوگل پلی تحویل دهد بین دو هزار تا بیست هزار دلار است.

• درصد زیادی از مجرمان سایبری برای مخفی ماندن هویت و ماهیت فعالیتهایشان، معاملات خود را از طریق پیامهای شخصی در انجمنها یا پیامرسانهایی مانند تلگرام انجام میدهند.

• اسکنرهای کد QR، اپلیکیشنهای بانکی، اپلیکیشنهای دوستیابی و ترکر (tracker) رمزارز، بهترین برنامهها برای پنهان کردن بدافزار و نرمافزارهای ناخواسته هستند.

• مجرمان سایبری سه نوع پرداخت اصلی را میپذیرند: پرداخت یکجا، درصدی از سود نهایی، خرید اشتراک یا اجاره.

• مجرمان سایبری پیشنهاد منتشر کردن تبلیغات گوگل برای جذب افراد بیشتر جهت دانلود اپلیکیشنهای مخرب و ناخواسته را میدهند. هزینه تبلیغات بستگی به کشور مورد نظر دارد. مثلاً هزینه تبلیغات برای کاربران آمریکایی و استرالیایی گرانترین است و تا حدود یک دلار آمریکا خرج بر میدارد.

انواع سرویسهای مخربی که در دارک وب ارائه میشوند

همانند بازارهای آنلاین قانونی، خدمات متنوعی در دارک وب بر اساس انواع نیازها و بودجههای مشتریان ارائه میشوند. در تصویر زیر فهرست خدمات و پیشنهادات را مشاهده میکنید که شامل انواع ابزارها و خدمات برای هدف قرار دادن کاربران گوگل پلی هستند.

شخصی که این فهرست را تهیه کرده است، قیمتهای بالایی تعیین میکند، اما این سطح قیمت در دارک وب به نظر عادی و معمول میآید. یکی از اصلیترین ابزاری که از این بازارها خریداری میشود، حسابهای گوگل پلی توسعهدهندگان است.

این حسابها یا هک شدهاند یا مجرمان سایبری با ثبت اطلاعات هویتی دزدیده شده به آن وارد میشوند. ابزار پرطرفدار دیگر، کد منبع انواع محصولات است که به خریدار کمک میکنند تا برنامههای مورد نظر خود را گوگل پلی آپلود کنند. علاوه بر اینها، خدماتی مانند تزریقهای مبتنی بر وب و VPS (سرور مجازی خصوصی) به قیمت ۳۰۰ دلار ارائه میشوند که به مجرمان امکان کنترل تلفنهای آلوده و هدایت ترافیک کاربران را میدهند.

در حمله تزریق وب، فعالیت قربانی تحت نظر قرار میگیرد و اگر او صفحه وبی را که مورد علاقه مجرمان سایبری است باز کند، آن صفحه با یک صفحه مخرب جایگزین میشود. هزینه این خدمات بین ۲۵ تا ۸۰ دلار برای هر بار استفاده است.

ارائه دهنده این خدمات در دارک وب، مبالغ بالایی تعیین میکند و ادعا دارد که نسبت به دیگران خدمات ارزانتری ارائه میدهد. حال بیایید نگاهی به برخی از برنامهها و خدمات خاصی بیندازیم که مجرمان سایبری جهت فروش ارائه میدهند.

لودرهای گوگل پلی

اکثر پیشنهاداتی که ما بررسی کردیم در رابطه با لودرهای گوگل پلی بود. کاری که لودرها انجام میدهند، تزریق کد مخرب یا ناخواسته به اپلیکیشنهای گوگل پلی است. این اپلیکیشن بعداً در گوگل پلی بهروزرسانی میشود و قربانی بهروزرسانی مخرب را دانلود میکند. بسته به این که دقیقاً چه چیزی به برنامه تزریق شده است، کاربر ممکن است برنامه را همراه با بهروزرسانی دریافت کند یا اعلانی نمایش داده شود که از او میخواهد امکان نصب برنامههای ناشناخته را فعال کرده و آن را از یک منبع خارجی نصب کند. در حالت دوم، تا زمانی که کاربر با نصب برنامه اضافی موافقت نکند، اعلان پاک نمیشود.

بعد از نصب اپلیکیشن، از کاربر جهت دسترسی به دادههای مهم تلفن مانند سرویسهای دسترسی، دوربین، میکروفون و موارد مشابه درخواست میشود. کاربر شاید تا زمانی که با درخواستهای لازم برای انجام فعالیتهای مخرب موافقت نکند نتواند از اپلیکیشن اصلی استفاده نماید. در صورت اعطای مجوزهای درخواستی، کاربر میتواند از اپلیکیشن استفاده کند، اما در عین حال دستگاه او آلوده شده است.

برای متقاعد کردن خریدار، گاهی مجرمان سایبری یک ویدیو از نحوه عمل محصولات خود را میفرستند و نسخه آزمایشی ارسال میکنند. ویژگیهایی که لودرها دارند میتواند شامل طراحی رابط کاربر پسند، پنل مدیریتی آسان، فیلتر مکانی قربانیان، پشتیبانی از آخرین نسخههای اندروید و بسیاری قابلیتهای دیگر باشد.

فروشندگان ممکن است به ابزارهای خود قابلیت شناسایی دیباگر و سندباکس را اضافه کرده باشند. در این صورت با شناسایی یک محیط مشکوک، لودر ممکن است عملیات خود را متوقف کند یا به مجرم سایبری اطلاع دهد که احتمالاً لو رفته است.

لودرهای گوگل پلی، محبوبترین محصولات در دارک وب هستند

اغلب طراحان، برنامههایی را که لودرشان با آن کار میکند مشخص میکنند. بدافزار و نرمافزار ناخواسته اغلب به ترکر رمزارز، اپلیکیشنهای بانکی، اسکنرهای کد QR و اپلیکیشنهای دوستیابی تزریق میشوند. آنها همچنین تعداد دانلودها در نسخه اصلی و قانونی اپلیکیشن هدف را مشخص میکنند تا به خریداران احتمالی نشان دهند که تقریباً چه تعداد کاربر میتوانند با کدهای مخرب و ناخواسته تحت تأثیر قرار بگیرند. اکثر فروشندگان حتی قول میدهند که کد مخرب را فقط به یک اپلیکیشن با پنح هزار بار دانلود یا بیشتر تزریق میکنند.

مجرمان سایبری لودر گوگل پلیای را میفروشند که کد مخرب را به یک اپلیکیشن ترکر رمزارز تزریق میکند.

سرویس بایندینگ

یکی دیگر از محصولات پرطرفدار در دارک وب، سرویس بایندینگ است. در اصل اینها دقیقاً همان کار لودرهای گوگل پلی را انجام میدهند و یک فایل APK مخرب یا ناخواسته را در یک اپلیکیشن قانونی مخفی میکنند. با این حال، برخلاف لودرها که با تزریق کد از بررسیهای امنیتی گوگل پلی در امان میمانند، سرویس بایندینگ کدهای مخرب را در اپلیکیشنی وارد میکند که برای بازار رسمی اندروید مناسب نیست. غالباً اپلیکیشنهای مخرب و ناخواسته ایجاد شده با سرویس بایندینگ از طریق متون فیشینگ، وبسایتهای مشکوک با بازیها و نرمافزارهای کرک شده و مواردی از این قبیل توزیع میشوند.

از آن جایی که شانس نصب موفقیتآمیز سرویسهای بایندینگ نسبت به لودرها کمتر است، هزینه این دو بسیار متفاوت میباشد. یک لودر میتواند تا پنج هزار دلار به فروش برسد، اما یک سرویس بایندینگ معمولاً حدود پنجاه تا صد دلار به ازای هر فایل قیمتگذاری میشود.

مزایا و ویژگیهای سرویس بایندینگ اغلب مشابه لودرهاست با این تفاوت که بایندرها فاقد ویژگیهای مرتبط با گوگل پلی هستند.

مبهمسازی بدافزار

هدف از این کار، دور زدن سیستمهای امنیتی با پیچیده کردن کدهای مخرب است. در این حالت، خریدار هزینهای برای پردازش تنها یک اپلیکیشن یا خرید اشتراک جهت پردازش به صورت ماهانه را پرداخت میکند. ارائه دهنده خدمات ممکن است بستههای تخفیفی پیشنهاد داد. مثلاً یکی از فروشندگان، مبهمسازی ۵۰ فایل را با ۴۴۰ دلار انجام میدهد در حالی که هزینه پردازش تنها یک فایل توسط همان شخص حدود سی دلار است.

پیشنهاد مبهمسازی در گوگل پلی با قیمت ۵۰ دلار به ازای هر سرویس

افزایش تعداد نصب

برای افزایش تعداد دانلودهای یک اپلیکیشن مخرب، بسیاری از فروشندگان پیشنهاد خرید نصب با افزایش ترافیک اپلیکیشن از طریق تبلیغات گوگل را میدهند. علیرغم پیشنهادات دیگر در دارک وب، این سرویس کاملاً قانونی است و برای جذب مخاطب استفاده میشود. هزینه این سرویس بسته به نوع منطقه و کشور متفاوت است. میانگین قیمت ۰.۵ دلار و پیشنهادات از ۰.۱ تا یک دلار متغیر است. آن طور که در تصویر زیر مشخص است، تبلیغات برای کاربران در آمریکا و استرالیا گرانترین و ۰.۸ دلار است.

فروشنده قیمت سرویس را برای هر کشور مشخص کرده است

سایر خدمات

فروشندگان در دارک وب پیشنهاد انتشار برنامه مخرب یا ناخواسته را به جای این که خود خریدار انجام دهد، ارائه میدهند. در این صورت، نیازی نیست که خریدار مستقیماً با گوگل پلی تعامل کند و در نهایت فقط دادههای به سرقت رفته قربانیان را دریافت میکند.

میانگین قیمتها و قوانین رایج در خرید و فروش

کارشناسان کسپرسکی قیمت تبلیغات دارک وب مرتبط با گوگل پلی را تجزیه و تحلیل کردند و متوجه شدند که کلاهبرداران از روشهای پرداختی متفاوتی استفاده میکنند. خدمات را میتوان به ازای دریافت سهمی از سود نهایی، اجاره یا فروش یکجا در اختیار خریدار قرار داد. بعضی از فروشندگان کالاهای خود را حراج میکنند و از آن جایی که تعداد اقلام فروشی محدود است، به راحتی قابل شناسایی نیستند و در واقع خریداران با هم بر سر خریدشان رقابت میکنند. مثلاً در یکی از مواردی که شاهدش بودیم، مزایده برای لودر گوگل پلی از ۱۵۰۰ دلار شروع شد. تفاوت بین قیمتهای پیشنهادی ۲۰۰ دلار و قیمت بلیتز (خرید فوری و یکجا) ۷۰۰۰ دلار بود.

مجرمان سایبری یک لودر گوگل پلی به حراج گذاشتهاند

قیمت بلیتز تعیین شده در این مورد خاص چندان بالا نیست. در مواردی دیگر، بسته به این که بدافزار چقدر پیچیده است و چه قابلیتهایی دارد، قیمت بلیتز بین دو هزار تا بیست هزار متغیر است. میانگین قیمت یک لودر ۶۹۷۵ دلار است.

نمونهای از یک پیشنهاد با قیمت متوسط برای لودر گوگل پلی

با این حال، اگر مجرمان سایبری بخواهند کد منبع لودر را بخرند، قیمت بلافاصله بالا میرود و به حدود سقف تعیین شده میرسد.

کد منبع ارائه شده برای لودر گوگل پلی از سوی فروشنده به قیمت بیست هزار دلار

برخلاف لودر، حساب یک توسعه دهنده در گوگل پلی (که هک شده یا به تازگی توسط مجرمان سایبری ایجاد شده است) را میتوان با قیمتی بسیار پایین یعنی دویست دلار یا گاهی حتی با شصت دلار خرید. این قیمت بر اساس ویژگیهایی که حساب دارد (از جمله تعداد اپلیکیشنهایی که منتشر کرده است و تعداد دانلودها) تعیین میشود.

خریدار میخواهد یک حساب گوگل پلی با دسترسی به ایمیل توسعه دهنده خریداری کند

در بین انواع و اقسام پیشنهادات فروشی که در دارک وب یافتیم، پیامهای متعددی از جانب خریداران مبنی بر تمایل آنها به خریدن یک محصول یا سرویس خاص با قیمتی معین پیدا کردیم.

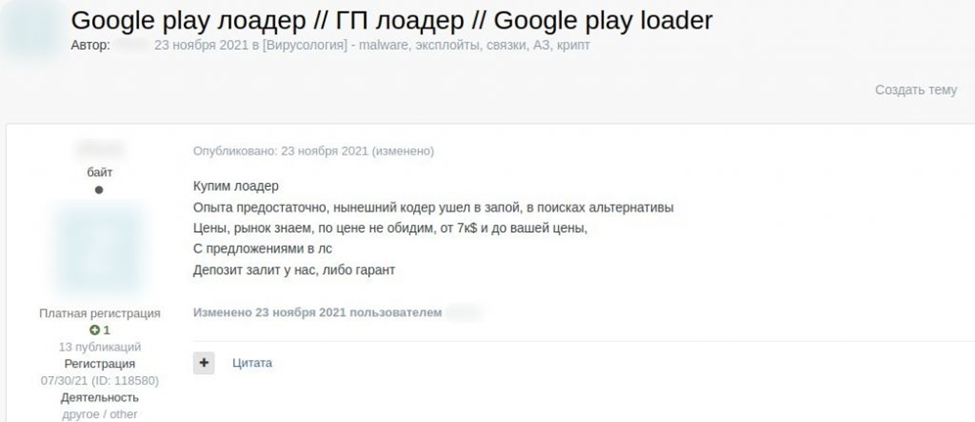

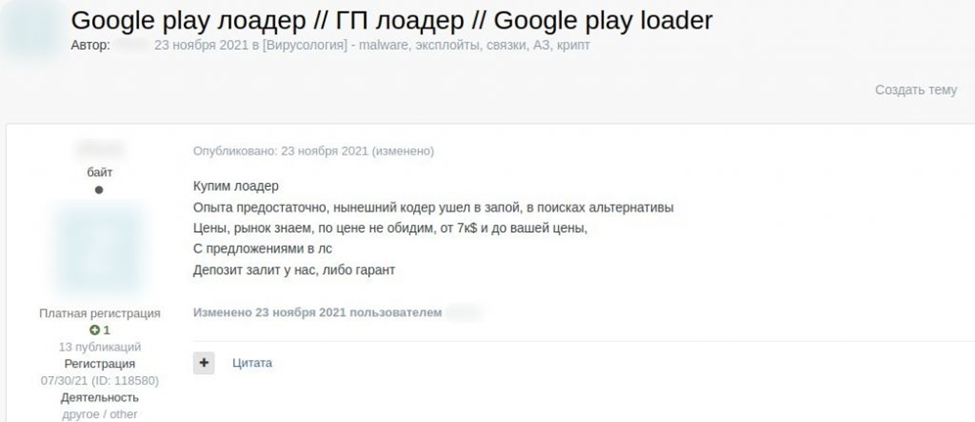

مجرم سایبری به دنبال یک لودر گوگل پلی جدید

کاربری که میخواهد یک لودر جدید بخرد

نحوه انجام معاملات

فروشندگان در دارک وب، بستههای متنوعی از ابزارها و سرویسهای مختلف را ارائه میدهند. برای لو نرفتن فعالیتهایشان، اکثر مجرمان از طریق پیامهای خصوصی در انجمنهای دارک وب یا پیامهای شخصی در شبکههای اجتماعی و پیامرسانهایی مانند تلگرام، با خریداران گفتگو میکنند.

شاید به نظر برسد که ارائهدهندگان خدمات میتوانند به راحتی خریداران را فریب دهند و فقط خودشان سود ببرند که اغلب هم همینطور است. با این حال، فروشندگانی در دارک وب هستند که سعی دارند شهرت تجاری خود را خدشهدار نسازند و برای محصولات خود گارانتی در نظر میگیرند یا بعد از تمام شدن عملیات، از مشتری هزینه دریافت میکنند. برای به حداقل رساندن خطرات هنگام انجام معاملات، مجرمان سایبری اکثراً از سرویسهای واسطهای مانند اسکرو (escrow) که خود با سرویس شخص ثالث پشتیبانی میشود، استفاده میکنند. موضوع قابل توجه اینجاست که هیچ چیز در دارک وب نمیتواند ۱۰۰% جلوی کلاهبرداری را بگیرد.

نتیجهگیری و توصیهها

ما دائماً موارد تهدیدکننده امنیت تلفنهای همراه را رصد میکنیم و کاربران را از جدیدترین تهدیدات مطلع میسازیم. چندی پیش هم گزارشی درباره تهدیداتی که کاربران گوشیهای هوشمند در سال ۲۰۲۲ با آن مواجه شدند منتشر کردیم. با توجه به حجم بالای عرضه و تقاضا برای بدافزارها در دارک وب میتوانیم نتیجه بگیریم که احتمالاً دامنه تهدیدات در آینده گستردهتر خواهد شد.

توصیههای زیر میتوانند به تأمین امنیت شما در برابر تهدیدات مربوط به تلفنهای همراه کمک کنند:

• به هیچ وجه اجازه نصب برنامههای ناشناخته را ندهید. اگر اپلیکیشنی مکرراً از شما خواست که چنین مجوزی بدهید، بدانید که به احتمال زیاد آن برنامه آلوده است. در صورت امکان، اپلیکیشن را حذف کنید و گوشی همراه خود را با آنتی ویروس اسکن کنید.

• مجوزهای برنامههایی که استفاده میکنید را چک کنید. به هیچ عنوان اجازه دسترسی به بخشهایی را که مربوط به کارکرد اصلی برنامه نمیشود (مخصوصاً خدمات دسترسی) ندهید. تنها مجوزی که یک اپلیکیشن مربوط به چراغ قوه نیاز دارد، دسترسی به چراغ قوه است و نه چیز دیگر.

• از یک راه حل امنیتی قابل اعتماد استفاده کنید که بتواند برنامههای مخرب و ابزارهای تبلیغاتی مزاحم را قبل از آلوده کردن دستگاهتان شناسایی کند.

• به محض منتشر شدن بهروزرسانیها، سیستم عامل و اپلیکیشنهای مهم خود را بهروزرسانی کنید. برای اطمینان از آلوده نبودن اپلیکیشن بهروزرسانی شده، اسکن خودکار سیستم را فعال کنید یا بلافاصله بعد از نصب، دستگاه را اسکن کنید.

سازمانها لازم است حسابهای توسعهدهندگان خود را با رمز عبورهای قوی و ۲FA محافظت کنند. همچنین جهت تشخیص موارد نقض اطلاعاتی در اسرع وقت، بر دارک وب نظارت مستمر داشته باشند.