«پایگاه رسانهای گرداب جهت آگاهی و افزایش دانش مخاطبان خود به ترجمه و انتشار مطالبی در حوزههای مختلف فناوری اقدام میکند. انتشار مطالب به معنای تایید محتوای آن نیست».

به گزارش گرداب، موسسه امپروا (Imperva) در گزارشی به این سوال پاسخ میدهد که چرا سایتهای دولتی، هدف خوبی برای هکرها تبدیل شده است. سایتهای دولتی مملو از اطلاعاتی هستند که مهاجمان به دنبال آنها هستند، بنابراین محافظت صحیح از آنها بسیار مهم است.

- حمله انکار سرویس توزیع شده (تلاشی مخرب برای ایجاد اختلال در ترافیک عادی یک سرور، سرویس یا شبکه هدفمند است که با روانه سازی سیل ترافیک غیرعادی اینترنت به سمت یک سرور و زیرساختهای آن ایجاد اختلال میکند) ابزاری آسان برای مهاجمان جهت ایجاد اختلال در سایتهای دولتی است که میتواند پیامدهای گستردهای داشته باشد، همانطور که در اوایل جنگ روسیه و اوکراین دیدیم.

- حملات اجرای کد از راه دور (RCE) میتواند به مهاجمان اجازه دسترسی به کل سیستم را بدهد و به آنها اجازه دهد تا حجم زیادی از دادهها را استخراج کنند.

- رابطهای سایه (API) مسئله شایعی در رابطهای دولتی هستند؛ تقریباً ۲۰ ٪ از کل ترافیک رابطها را تشکیل میدهند.

- دسترسی مهاجمان به نرم افزارهای شخص ثالث، میتواند اثرات ماندگار و ویرانگری داشته باشد.

چرا هکرها نهادهای دولتی را هدف قرار میدهند؟

سایتهای دولتی حاویِ انبوهی از دادههای حساس هستند که مهاجمان میتوانند به آنها دسترسی داشته باشند. علاوه بر دادههای حساس، سازمانهای دولتی اغلب اطلاعات مهمی مانند شکایات حقوق بشر، ارتباطات داخلی یا حتی اگر مهاجم خوششانس باشد، اطلاعات طبقهبندی شده را در بَر دارند. علاوه بر انگیزه مالی بزرگی که برای هدف قرار دادن این سایتها وجود دارد، سازمانهای دولتی فرصتی عالی برای یک بازیگر دولتی متخاصم یا حتی یک هکر با انگیزه برای به دست آوردن اهرم سیاسی ارائه میدهند. به عنوان مثال، چند سال پیش مهاجمان، دولت ایالات متحده را با بدافزار هدفمندی به نام اِکس اِیجینت هدف قرار دادند که از طریق یک حمله فیشینگ نیزهای (تلاشی هدفمند برای سرقت اطلاعات حساس مانند اطلاعات حسابهای کاربری یا اطلاعات مالی از یک قربانی خاص است که اغلب با هدفهای مخرب انجام میشود) به مقامات کمپین حزب دموکرات، سازمانهای غیردولتی، سازمانهای سیاسی و سازمانهای دولتی سرایت کرد. این بدافزار برای سرقت دادهها و ضبط ویدیو و صدا از رایانههای آلوده در تلاش برای گرفتن اطلاعات شرمسارکننده درباره حزب و برای تأثیرگذاری بر انتخابات ۲۰۱۶ طراحی شده بود.

دولت، یک مقوله وسیع است و طیف گستردهای از دستگاهها و سازمانها را شامل میشود. این طیف میتواند شامل دستگاههای اجرایی سطح بالا مانند اف بی آی، کاخ سفید یا ایالت کالیفرنیا باشد. همچنین میتواند شامل یک سازمان محلی جمع آوری زباله یا اداره پلیس باشد. از آنجا که بخشهای متحرک بسیار زیادی در کار دولتی وجود دارد– حتی بدون درنظر گرفتن کنترلهای امنیتی بسیار متنوع و سطوح پیچیدگی سایبری- نقاط دسترسی زیادی وجود دارد. تفاوت در بودجه و سِمَتهای موجود در این دستگاههای دولتی به این معنی است که این سازمانها اغلب برای دفاع از سیستمهای خود به پیمانکارانی متکی هستند، که نقاطِ دسترسی دیگری را برای یک مهاجم باهوش ایجاد میکند. هر گونه دسترسی شخص ثالث، مانند پیمانکاران، یک لایه دسترسی اضافی ایجاد میکند که ممکن است دارای سطح امنیتی مشابه با سازمان اصلی باشد یا نباشد، و مهاجمی که بتواند به سیستمهای پیمانکار دسترسی پیدا کند، میتواند راه خود را باز کند.

سایتهای دولتی همچنین در سطح ایالتی موظف به محافظت در برابر تهدیدات سایبری هستند. قانون نوسازی امنیت اطلاعات فدرال یا FISMA، دستگاههای فدرال را ملزم به اجرای برنامههای امنیت اطلاعات میکند. برنامه مدیریت ریسک و مجوز فدرال (FedRAMP) استانداردهای امنیتی را برای ارائه دهندگان خدمات ابری که توسط سازمانهای دولتی استفاده میشوند تعیین میکند. سازمانهای فدرال ملزم به پیروی از استانداردهای دولتی برای دفاع سایبری مناسب هستند، اما این استانداردها کامل نیستند. نقاط دسترسی و کنترلهای امنیتی بسیار متنوعِ سایتهای دولتی به این معنی است که مهاجم میتواند روزنهای برای موفقیت در حمله به هدف داشته باشد.

حمله انکار سرویس توزیع شده

حمله انکار سرویس توزیع شده یک حمله نسبتا رایج به سایتهای دولتی است. سرویسهای حمله انکار سرویس توزیع شده بهطور گسترده در دسترس هستند و میتوانند خسارات زیادی ایجاد کنند. برای مثال، در مراحل اولیه جنگ روسیه و اوکراین، هکتیویستها (به استفاده از رایانه و تکنیکهای رایانهای مانند هک در جهت اعتراض و پیش بردن مقاصد سیاسی و اجتماعی گفته میشود) و سازمانهای سایبری دولتی در هر دو طرف از حملات انکار سرویس توزیع شده به صورت هماهنگ برای غیرفعال کردن موقت یا تخریب سایتهای دولتی که اطلاعات مهم را منتشر میکردند، استفاده کردند. حملات انکار سرویس توزیع شده از طریق اپلیکشن به سایتهای دولتی تحت حفاظتِ ما در سال گذشته نسبتاً پایدار بودند، به غیر از حمله هدفمند بزرگ در ژوئن ۲۰۲۲ که به سرعت خنثی شد.

حملات انکار سرویس توزیع شده در سمت شبکه، متنوعتر بودند. چندین حمله بزرگ و زهردار وجود داشت که بیشتر مربوط به یک شرکت نرم افزاری دولتی بود که چندین بار در طول سال هدف قرار گرفته بود. این شرکت، نرمافزاری را برای صدها سازمان دولتی فراهم میکند، بنابراین دسترسی به نرمافزار آنها میتواند باعث ایجادِ مشکلات زنجیره تامین شود و به مهاجمان راهی برای دسترسی به دادههای دولتی ارائه دهد.

حملات انکار سرویس توزیع شده اغلب به عنوان یک حمله نسبتاً ارزان و در دسترس مورد استفاده قرار میگیرند. در آغاز جنگ روسیه و اوکراین، شاهد افزایش بیش از ۱۰۰۰ درصدی حملات انکار سرویس توزیع شده به سایتهای اوکراینی بودیم، زیرا هم روسیه و هم حامیان آن راهی آسان برای از بین بردن ارتباطات اوکراینی، سیستمهای پرداخت و موارد دیگر یافته بودند. حملات انکار سرویس توزیع شده از طریق شبکه به اوکراین، دیگر همانند فوریه ۲۰۲۲ به اوج خود نرسیدند، اما همچنان از آنها استفاده میشد.

برنامه وب و حفاظت از رابط

سایتهای دولتی به دلایل بسیاری، نیاز به دفاع موثر از خود در برابر حملات به رابطها و سایر نقاط آسیب پذیر در برنامههای کاربردی وب دارند. برنامههای کاربردی دولتی اغلب برای آسانتر کردن ارتباطات ایالتی به هم متصل میشوند و دسترسی به یک پایگاه داده میتواند دنیایی از دانش را به روی یک مهاجم باهوش باز کند. حملات مخربی که از دسترسی به سایت جلوگیری میکنند، میتوانند در شرایط اضطراری که نیاز به انتقال اطلاعات مهم است، آسیب گستردهای ایجاد کنند. دادههای شخصی یا داخلی مانند دادههای حساس یا ارتباطات منابع انسانی در صورت به خطر افتادن در هر صنعتی ویرانگر هستند، اما، بهویژه برای سایتهای دولتی، از دست دادن اطلاعات طبقهبندیشده میتواند به اعتبار کشور آسیب برساند، باعث حوادث بینالمللی شود یا حتی در یک سناریوی جنگ و در صورت به سرقت رفتن دادههای مکانی و یا اطلاعات مربوط به جابجایی نیروها منجر به تلفات انبوه شوند.

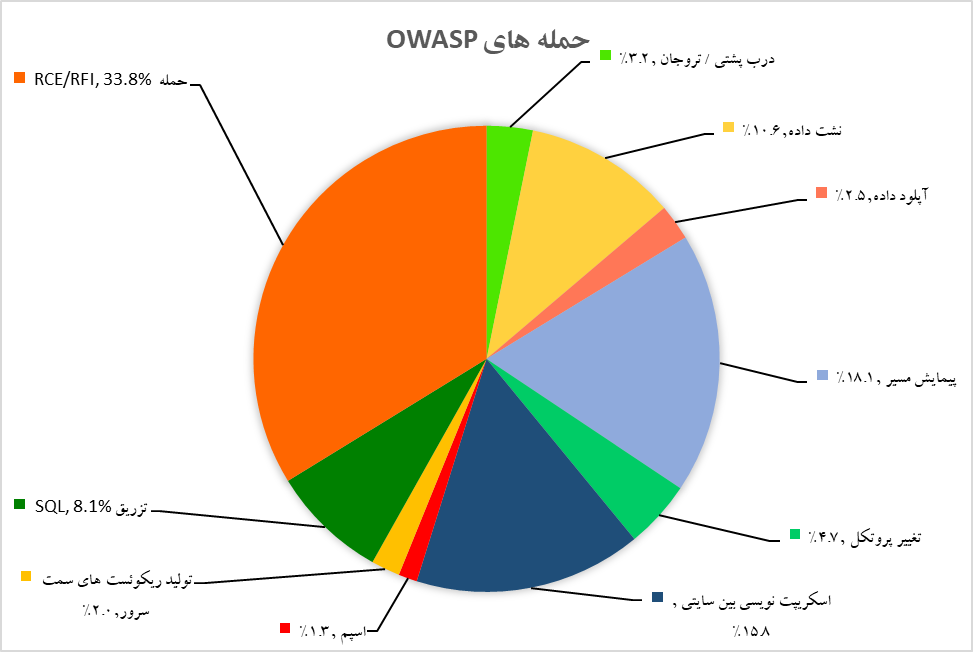

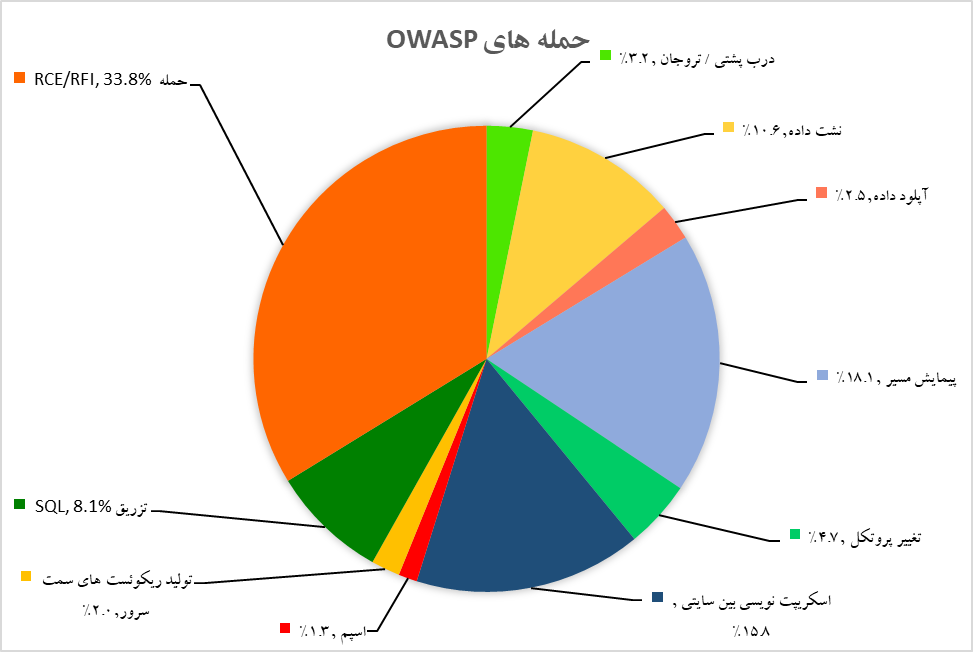

در سال گذشته، حملههایی از نوع اجرای کد از راه دور از حملات اصلی علیه دولتها بوده است. این حمله یک حمله انعطافپذیر است که در صورت موفقیت، میتوان از آن برای سرقت اطلاعات، یا انجام حملات دیگر استفاده کرد و در بسیاری از موقعیتها توسط بازیگران مخرب استفاده میشود.

در سال ۲۰۲۰، حمله معروف سان برست در اخبار منتشر شد. این حمله از دسترسی نرم افزارهای مایکروسافت، سولارویند و وی اِم وِر برای نفوذ به حداقل دوازده سازمان دولتی فدرال ایالات متحده، از جمله پنتاگون، و چهار دولت محلی استفاده کرد. این سطح دسترسی بدون شک حجم عظیمی از دادههای مهم را به سرقت برد و پیامدهای ماندگاری را به همراه داشت چنانکه دولت همچنان در حال اصلاح و بازیابی از اثرات حمله است.

در ماه مارس، مهاجمان حملهای هدفمند علیه سایتهای متعلق به یک دولت ایالتی ایالات متحده انجام دادند. اکثر این حملات، حمله نشت داده بودند که سعی در استخراج دادهها از پایگاههای داده داخلی داشتند. این حمله با بیش از ۱۰۰ میلیون درخواست، بزرگترین حمله نشت داده به سایتهای دولتی ایالات متحده در سال گذشته است و این حمله چهار برابر بیشتر از رکورد حمله قبلی بود.

نقض داده در دفتر مدیریت پرسنل ایالات متحده در سال ۲۰۱۵ احتمالاً شناخته شدهترین نمونه از حملات نشت دادههای دولتی است. در این حمله یک گروه هکر چینی به سوابق میلیونها کارمند فدرال، اطلاعات مجوز امنیتی و اثر انگشتها دسترسی پیدا کرد.

آسیبپذیریهای حیاتی نیز یک نقطه دسترسی مکرر برای مهاجمانی است که به دنبال هدف قرار دادن سایتهای دولتی هستند. اخیراً، بسیاری از دولتهای محلی با نقض اطلاعات مربوط به شناسه آسیبپذیری (شناسنامه منحصر به فردی است که به هر آسیب پذیری امنیتی شناسایی شده تخصیص داده میشود) مواجه بودهاند.

علاوه بر حملات شناخته شده و آسیبپذیریهای حیاتی که گفته شد، رابطها در معرض تهدیدات دیگری از جمله سوءاستفاده از لایه منطق تجاری (یا لایه میانی که حاوی منطق اصلی برنامه بوده و وظیفه ارتباط بین لایه نمایش و لایه داده را بر عهده دارد) و رابطهای سایه قرار دارند. رابطهای سایه رابطهایی بدون سند هستند و توسط فرآیندهای مدیریت فناوری اطلاعات و فرآیندهای امنیتی عادی نگهداری نمیشوند، اما حذف نشده اند، بنابراین تهدیدی برای سایتهای دولتی هستند.

باتهای مخرب

رباتها به طور متوسط ۲۶ درصد از ترافیک وب سایتهای دولتی را تشکیل میدهند. رباتهای بد – برنامههای نرمافزاری خودکار مخرب که قادر به سوء استفادهو حملات با سرعت بالا هستند – ۲۲ درصد از کل ترافیک وبسایتهای دولتی را تشکیل میدهند و اکثر ترافیک خودکار (۲۲ درصد) را تشکیل میدهند. رباتهای خوب، تنها ۴ درصد ممکن است به مدیریت مواردی مانند قرارهای ملاقات آنلاین یا بهروزرسانیهای دولت محلی کمک کنند، اما میتوانند توسط بازیگران مخرب نیز مورد سوء استفاده قرار گیرند.

در سال ۲۰۲۰، مشاهده شد که رباتها به طور بالقوه واکسنها را به منظور فروش مجدد آنها با قیمتهای بالاتر هدف قرار میدهند. این مورد مشابه حملهای است که هکرها معمولاً در صنعت سرگرمی با بلیط انجام میدهند.

تصاحب حساب (ATO) نیز یکی دیگر از حملات خودکار متداول است که در آن رباتها با هدف به خطر انداختن اطلاعات شخصی یا مالی ارزشمند و موارد دیگر به حسابها دسترسی پیدا میکنند. در سال ۲۰۲۲، تعداد این حملات تا پایان سال به خاطر دو حمله هدفمند به یک سایت دولتی در نیوجرسی و یک سایت دفاعی اسرائیل افزایش یافت.

در حمله نیوجرسی، مهاجمان در تلاش برای دسترسی به اطلاعات شخصی و مالی ساکنان نیوجرسی، درگاههای ورود و پرداخت آنلاین را هدف قرار دادند. بیشتر حملات از سوی مهاجمانی در ایالات متحده و پس از آن کانادا و پورتوریکو انجام شد. از طرف دیگر، حمله اسرائیل بیشتر سایتهای رابط و لاگینهای ادمین را هدف قرار داد. این حملات از سوی طیف متنوع تری از رابطها از جمله اسرائیل، ایالات متحده، فرانسه، روسیه و حتی ایران انجام شد.

در اوایل سال جاری، بیش از ۱۰۰ هزار گواهینامه دولتی استرالیا در یک انجمن دارک وب کشف شد. گواهی نامهها مستقیماً از سایتهای دولتی دزدیده نشده بودند، بلکه در موقعیتهایی دزدیده شده بودند که در آن کارمندان از آدرس ایمیلهای سازمانیِ خود برای ورود به سایتهای دیگر استفاده کرده بودند–و با استفاده مجدد از رمز عبور، عواقب مخربی ایجاد شده بود.

نتیجهگیری

سایتهای دولتی با انبوهی از دادهها و ارتباطات خود، همیشه یک هدف بسیار وسوسه انگیز برای هکرهای مخرب خواهند بود. محافظت از سایتهای دولتی در داخل و خارج بسیار مهم است. روی اقدامات امنیتی مناسب سرمایهگذاری کنید و یک برنامه امنیت سایبری داشته باشید و همچنین کارکنان را از تهدیدات سایبری و نحوه شناسایی کلاهبرداریهای فیشینگ و همچنین نحوه نظارت بر فعالیتها آگاه کنید.